Autor: Wolfgang Dautermann

Ich freue mich über Ergänzungen und Korrekturen. Die Dokumentation wurde mit/für Ubuntu 20.04 (bzw. 22.04) erstellt.

Anmerkungen speziell zur Linux-Installation im LAV HPC Labor (G.AP149.216) sind unter https://fahrzeugtechnik.fh-joanneum.at/FH-Linuxdokumentation/LAV-HPC/ zu finden (nur intern erreichbar).

Das Netzwerk der FH ist durch eine Firewall vom Internet getrennt. Um von extern auf interne Services (z.B. Netzlaufwerke, Netzwerkdrucker, Adressbuch, Remote-Desktopzugriff, interne Webseiten) zugreifen zu können, muss man zuerst eine VPN-Verbindung aufbauen.

Dies ist auch notwendig, wenn man sich zwar auf der FH befindet, aber den eigenen Laptop mit den Wlan-Netzwerken FHJOANNEUM4free oder eduroam verbunden hat. Nur die Verwendung von FHJOANNEUM2work erlaubt die direkte Verbindung zu internen Services.

Dies ist unter

https://www.fh-joanneum.at/vpn/

dokumentiert. Die Cisco-Clientsoftware kann unter

https://vpnclient.fh-joanneum.at/

heruntergeladen werden. (oder auch direkt nach dem Login auf https://www.fh-joanneum.at/vpn/). Entweder hat man ein tar.gz-Archiv, das man entpackt und wo dann mit:

cd cisco-secure-client-linux64-5.1.8.105/vpn/

./vpn_install.sh(die Versionsnummer dürfte sich regelmässig ändern) das Programm installiert werden kann (als root bzw. mit sudo), man benötigt Schreibrechte in /opt). Man kann auch Archive mit RPM oder DEB-Paketen downloaden, entpacken und die darin enthaltenen RPM oder DEB Pakete installieren.

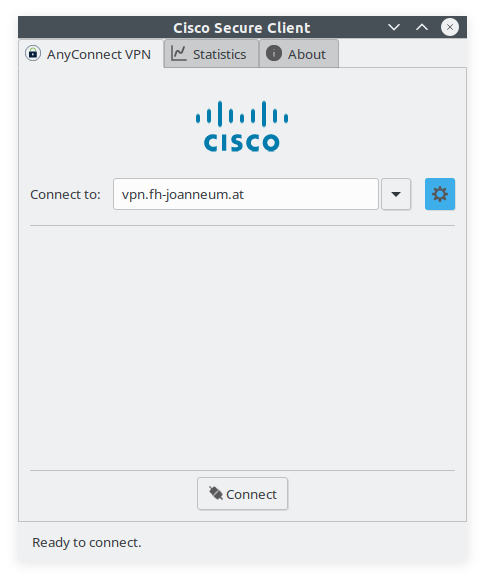

Der Cisco Secure Client installiert sich unter /opt/cisco und kann dann mit /opt/cisco/secureclient/bin/vpnui (ein kleines GUI-Programm) aufgerufen werden. Im Feld “Connect to” trägt man dann vpn.fh-joanneum.at und kann sich dann mit dem FH-VPN-Server verbinden.

Dann kommt - seit die VPN-Verbindung auch auf Zwei-Faktor-Authentifizierung umgestellt wurde - ein Fenster, wo man Usernamen, Passwort und anschließend z.B. mit der Microsoft Authenticator App noch bestätigen muß, dass man auch tatsächlich den 2. Faktor besitzt.

openconnectZusätzlich ist ein VPN-Zugriff ist auch mit der freien Software Openconnect möglich, das Programm kann unter Ubuntu mit:

apt-get install openconnectinstalliert werden. Wenn die VPN-Verbindung z.B. mit einem Raspberry Pi (ARM CPU) oder einem älteren 32Bit-Rechner erfolgen soll, ist der Zugang mit openconnect sogar notwendig, da der Cisco Client nur für 64Bit Intel-kompatible CPUs zur Verfügung steht.

Ebenso wenn die VPN-Verbindung mit anderen Unix-artigen Betriebssystemen wie FreeBSD, NetBSD, OpenBSD, Opensolaris, … erfolgen soll. Auch dafür kann openconnect verwendet werden, der Cisco-Client existiert für diese Systeme nicht.

Seit der Umstellung auf Zwei-Faktor-Authentifizierung ist noch ein spezielles Python-Paket openconnect-sso notwendig, das mit

pip3 install openconnect-ssoinstalliert werden kann. (Hier musste noch zusätzlich mit apt-get install python3-testresources ein Python-Paket instaliert werden, damit das funktioniert). Wenn man das als normaler User ausführt, ist wird das unter ~/.local installiert und die VPN-Verbindung kann dann mit:

~/.local/bin/openconnect-sso -s vpn.fh-joanneum.ataufgebaut werden. Auch hier geht ein graphisches Fenster auf, wo die Zwei-Faktor-Anmeldeprozedur durchgeführt wird, das ist also nicht auf einer Kommandozeile ohne GUI machbar. Ggf. wird man auch noch mittels sudo nach dem Passwort gefragt, Root-Rechte werden für die Netzwerkeinrichtung benötigt.

Mit Ctrl-C kann man die Verbindung wieder beenden. (Unter Ubuntu werden momentan Warnmeldungen (Error: ipv4: Invalid values in header for route get request…) angezeigt, wohl ein Fehler in einem Skript, das VPN funktioniert trotzdem.)

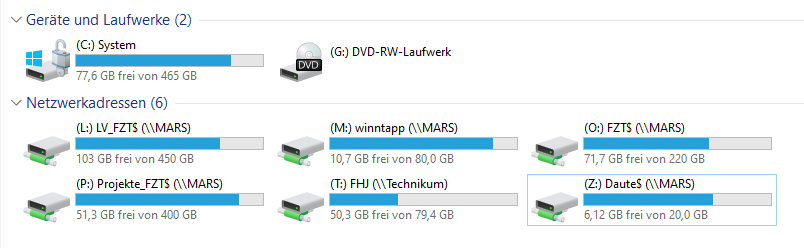

Eine Übersicht der vorhandenen Windows-Netzlaufwerke und Netzwerkpfade (abhängig vom Faktoren wie Standort, Benutzernamen-Schema, …) findet man auf https://wissen.fh-joanneum.at/itservices/allgemein/allgemein-allgemein/wie-kann-ich-meine-netzlaufwerke-verbinden/

Man kann die Pfade auch aus dem Windows-Dateimanager ablesen:

Der Name des Fileservers steht hinten, vorne der Name des Shares. Wenn man das vertauscht und dazwischen noch einen “\” einfügt, wird beispielsweise aus “(L:) LV_FZT$ (\\MARS)” die Share-Bezeichnung: \\MARS\LV_FZT$

Die Fileserver (wie z.B. ‘mars’) sind innerhalb des FH-Netzwerks, um mit einer der unten beschriebenen Methoden darauf zuzugreifen, muß - wenn der Rechner nicht innerhalb des FH-Netzwerks ist (Stand-PC mit Ethernetkabel angeschlosssen) oder der Laptop das Wlan ‘FHjoanneum2work’ verwendet - vorher eine VPN-Verbindung aufgebaut werden.

smbclient)Mit dem Kommandozeilentool smbclient kann man auf Shares zugreifen und mittels Kommandos wie cd, mkdir, put (Upload auf den Server), get (Download vom Server) einfache Dateioperationen ausführen. Wesentlich sind die Optionen -W (Domäne,technikum) und -U (der eigene Username, hier im Beispiel daute), sowie das Share auf das man zugreifen will:

$ smbclient -W technikum -U daute //mars.fh-joanneum.at/daute$

Enter TECHNIKUM\daute's password:

Try "help" to get a list of possible commands.

smb: \> mkdir test

smb: \> cd test

smb: \test\> put FH-Linuxdokumentation.html

putting file FH-Linuxdokumentation.html as \test\FH-Linuxdokumentation.html (35,0 kb/s) (average 35,0 kb/s)

smb: \test\> ls

. D 0 Sat Aug 13 14:14:28 2022

.. DR 0 Sat Aug 13 14:13:53 2022

FH-Linuxdokumentation.html A 6023 Sat Aug 13 14:14:28 2022

5242880 blocks of size 4096. 1606881 blocks available

smb: \test\> get FH-Linuxdokumentation.html

getting file \test\FH-Linuxdokumentation.html of size 6023 as FH-Linuxdokumentation.html (30,5 KiloBytes/sec) (average 30,5 KiloBytes/sec)

smb: \test\> quitDer Backslash hat in der Shell die Spezialbedeutung als Escape-Zeichen - und muß entweder verdoppelt werden, das Share, zu dem man sich connecten will, unter Hochkommas gesetzt werden - oder man verwendet den normalen “/” statt dem “\” wie im Beispiel oben.

Eine genauere Beschreibung findet man auf https://wiki.ubuntuusers.de/Samba_Client_smbclient/#Arbeiten-mit-der-smbclient-Shell

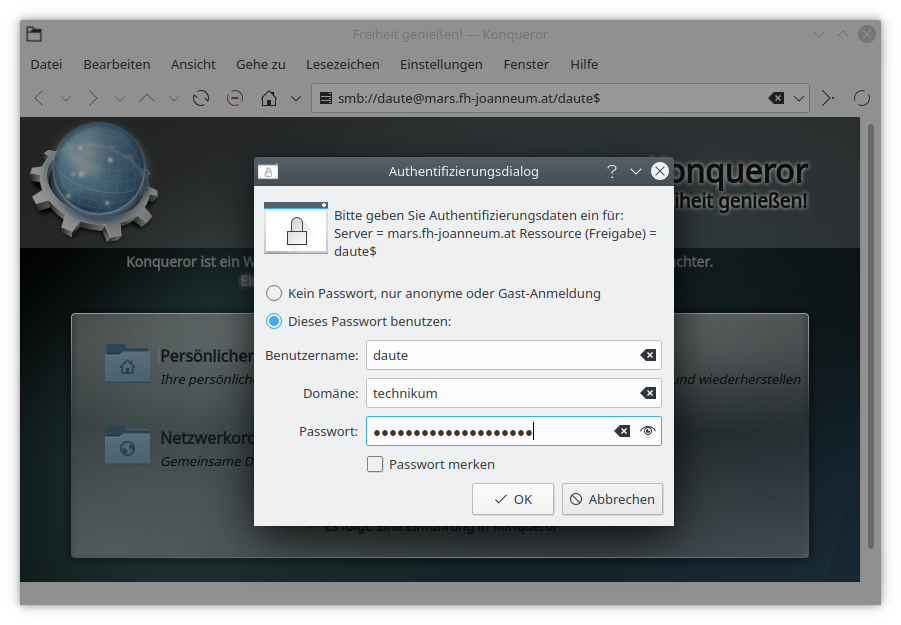

konquerorAuch im KDE-Filemanager/Browser kann man “smb”-Adressen eingeben, z.B.

smb://daute@mars.fh-joanneum.at/daute$Man wird dann nach Username, Passwort (und Domäne = technikum) gefragt.

/etc/fstabDie Einträge in /etc/fstab - hier am Beispiel der Shares (L:, O:, P:, T:, Z:) für den Studiengang Fahrzeugtechnik und User daute - um das mounten zu können lauten (Anstelle der Servernamen (z.B. Mars) wurden hier IP-Adressen (z.B. 10.11.2.60) verwendet, das kann man machen, muss man aber nicht):

//10.11.2.60/Daute$ /windows/Z cifs noauto,user,username=daute 0 0

//10.11.2.60/Fzt$ /windows/O cifs noauto,user,username=daute 0 0

//10.11.2.60/LV_fzt$ /windows/L cifs noauto,user,username=daute 0 0

//10.11.2.60/Projekte_fzt$ /windows/P cifs noauto,user,username=daute 0 0

//10.11.2.60/dfs_fhj$ /windows/T-G cifs noauto,user,username=daute 0 0

//10.51.2.60/dfs_fhj$ /windows/T-K cifs noauto,user,username=daute 0 0

//10.125.2.1/dfs_fhj$ /windows/T-B cifs noauto,user,username=daute 0 0

//technikum.fh-joanneum.local/fhj /windows/T cifs noauto,user,username=daute 0 0Der Username und die Share-Namen müssen natürlich dementsprechend angepasst werden. Die Dateisysteme werden (Option: noauto) nicht beim Systemstart automatisch gemountet - geht nicht, um sie mounten zu können, muss man klarerweise vorher eine VPN-Verbindung aufbauen. (Bei älteren Linux-Versionen musste man noch die SMB-Version (vers=3.1.1) bei den mount-Optionen angeben). Eventuell ist die Option noperm notwendig, um nicht nur Read-only Zugriff zu ermöglichen. Unter Ubuntu muss das Paket cifs-utils dazu installiert sein.

Damit das als normaler User funktioniert, müssen die Verzeichnisse (z.B. /windows/Z, …) angelegt werden und dem User, der das mounten soll, gehören.

Das T:-Laufwerk ist ein Spezialfall, das ist ein Distributed File System (DFS). Da kann man entweder mit diesen Einträgen die Verzeichnisse (Graz, Kapfenberg, BadGleichenberg) separat mounten (z.B. unter /windows/T-G, /windows/T-K, /windows/T-B), oder wenn man /windows/T gemountet hat und darauf zugreift, wird das entsprechende Unterverzeichnis zusätzlich nochmal (automatisch) gemountet.

Statt technikum.fh-joanneum.local kann (bzw. muss möglicherweise) man auch eine der IP-Adressen verwenden. (Stand 2022-11-22: 10.25.1.6, 10.25.1.7, 10.125.1.1 oder 10.65.1.2), der Rechner könnte Probleme haben, den Namen aufzulösen. Die Top-Level-Domain .local ist eigentlich für einen speziellen Zweck (Multicast DNS) in Verwendung und sollte für interne Netze nicht verwendet werden.

Wenn man Dateisysteme manuell mounten will, funktioniert das - beispielsweise beim Z:-Laufwerk des Users daute - folgendermaßen (als root bzw. mit ‘sudo’):

mount -t cifs -o username=daute,workgroup=technikum //10.11.2.60/daute\$ /mntMan wird nach dem (Windows)-Passwort des Users gefragt und kann das Verzeichnis dann mounten:

Password for daute@//10.11.2.60/daute$:Das Dollarzeichen muss in der Shell mit einem Backslash escaped werden.

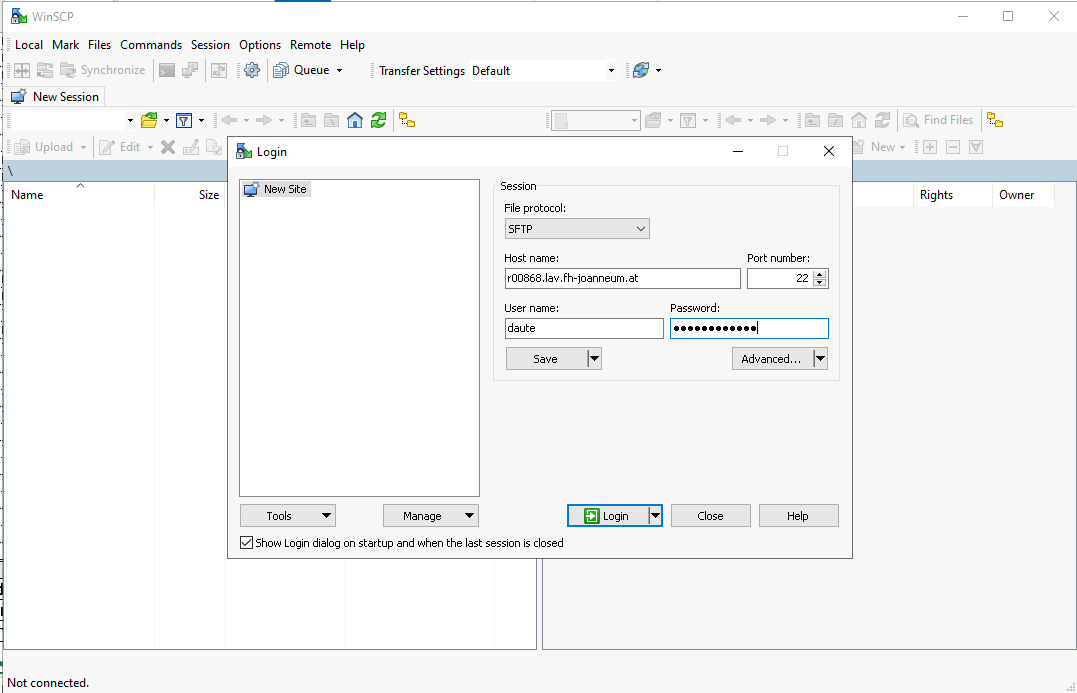

Wenn Linux-seitig der SSH-Daemon läuft, kann man von Windows aus mit dem Programm WinSCP darauf zugreifen. Dieses Programm gibt es auch als portable Version, eine Installation (wofür man Admin-Rechte bräuchte und vielleicht nicht hat) ist nicht unbedingt notwendig. Um dann - beispielsweise - auf einen Rechner im LAV HPC-Labor zuzugreifen, sind folgende Schritte notwendig:

Jeder Linux-Rechner generiert bei der SSH-Installation einen “Hostkey”, mit dem er eindeutig identifiziert werden kann:

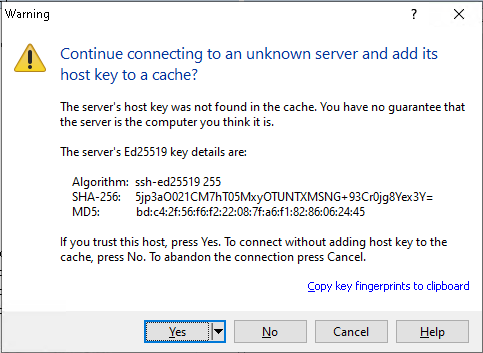

Links die Dateien auf den lokalen Windows-Laufwerken, rechts die Dateien im Linux-Homedirectory:

Hier kann man nun durch die Laufwerks- und Verzeichnisstrukturen navigieren und Dateien hin- und her transferieren.

Die Vorgängerversionen (mit denen man unter Windows versehentlich gelöschte/geänderte Dateien wiederherstellen kann), sind im Verzeichnis “~snapshot” zu finden. Hier z.B. der Zugriff mit smbclient und meinem Z:-Laufwerk:

$ smbclient -W technikum -U daute //mars.fh-joanneum.at/daute$

Enter TECHNIKUM\daute's password:

Try "help" to get a list of possible commands.

smb: \> cd ~snapshot

smb: \~snapshot\> ls

. DH 0 Wed Aug 31 14:00:00 2022

.. DR 0 Tue Aug 30 11:49:02 2022

weekly.2022-05-01_0015 DR 0 Fri Apr 29 10:17:32 2022

hourly.2022-08-28_1700 DR 0 Thu Aug 25 10:37:56 2022

hourly.2022-08-30_0900 DR 0 Mon Aug 29 12:52:30 2022

weekly.2022-06-19_0015 DR 0 Thu Jun 9 13:35:38 2022

[... viele weitere Unterdirectories ...]Da kann man in das entsprechende Verzeichnis wechseln und hat dann den Stand zum Zeitpunkt X. Beim T:-Laufwerk gibt es die “~snapshot”-Unterverzeichnisse unter den Orts-Verzeichnissen (Graz, Kapfenberg, BadGleichenberg).

Wenn man auf dem Linux-System einen Samba-Server einrichtet (Installierbar über das Paketmanagement, etwas aufwendiger zu konfigurieren), kann man auch ‘nativ’ Windows-Dateifreigaben am Linux-Server einrichten.

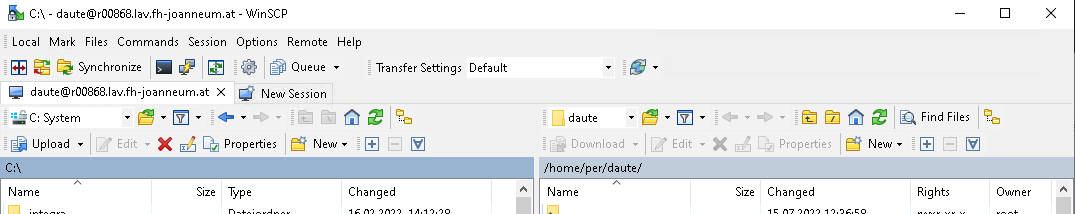

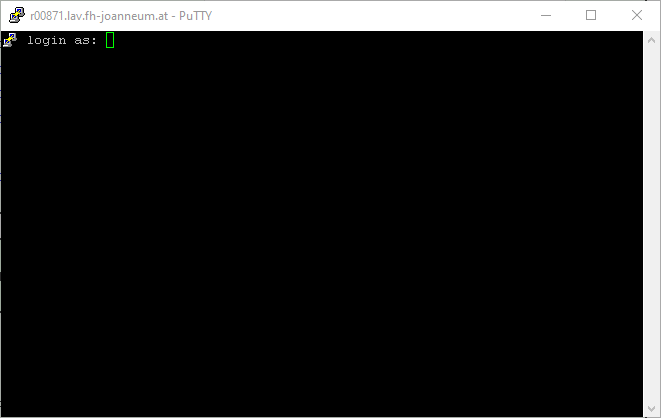

Üblicherweise verwendet man Programme wie Putty um mittels SSH auf Linux-Systene zuzugreifen.

Ein SSH-Server (Ubuntu: Paket openssh-server) muss dazu installiert sein und laufen.

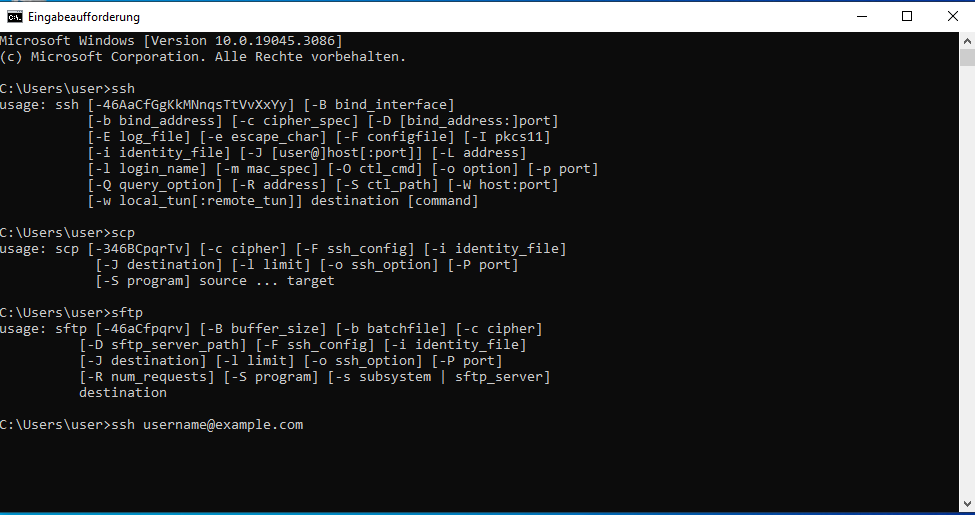

Bei aktuellen Windows-Versionen ist allerdings ein SSH (und auch SCP/SFTP)-Client integriert, der von einem CMD-Fenster aus aufgerufen werden kann:

Bei einem Rechner in einer Domäne (an der FH: Technikum) wird als Username Domäne\Username standardmässig angenommen; da das unter Linux (wahrscheinlich) nicht der richtige User ist, kann der richtige Username mit ssh username@rechnername angegeben werden, oder bei ssh mit der Option -l login_name der Username (am Linux/Unix-System) angegeben werden.

Wenn am Linux Server dementsprechend konfiguriert (Paket xrdp unter Ubuntu) ist auch ein graphisches Login mit “Remotedesktopverbindung” möglich.

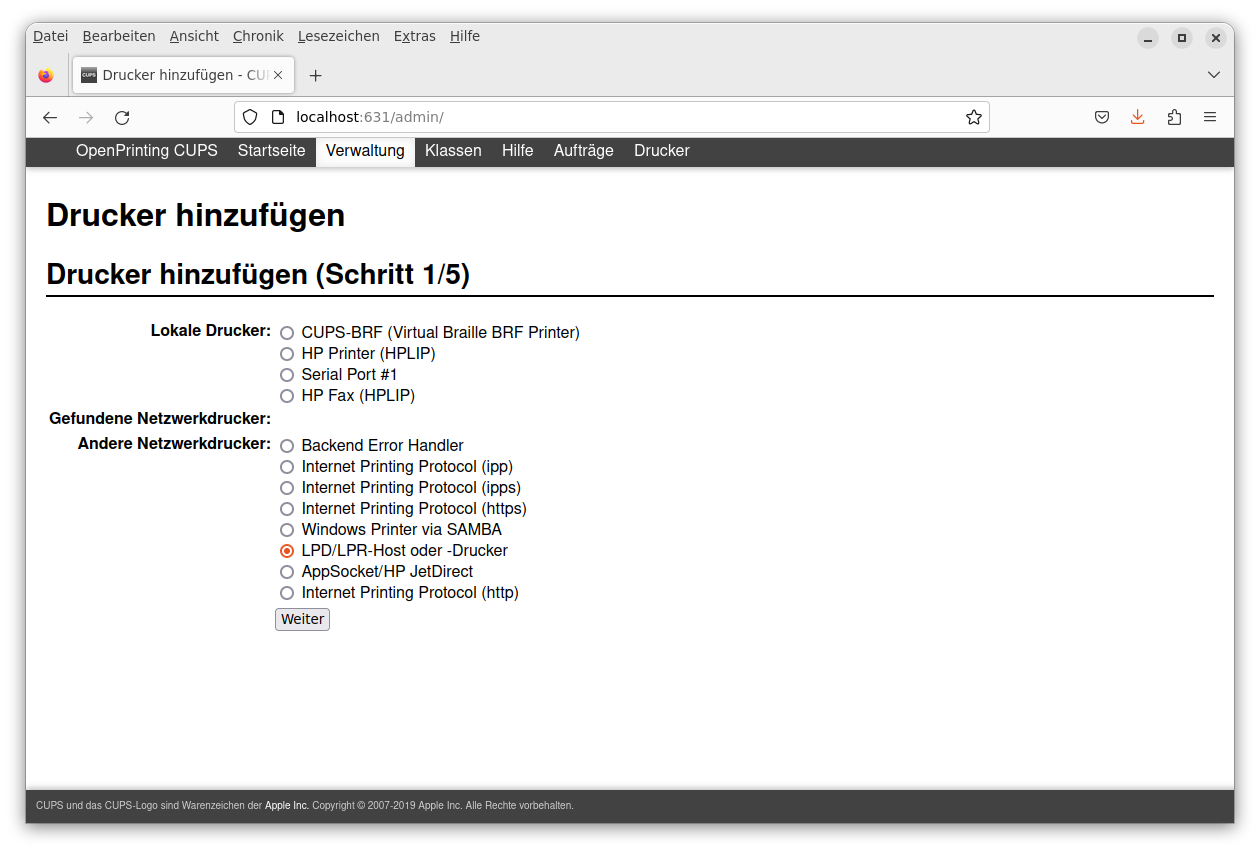

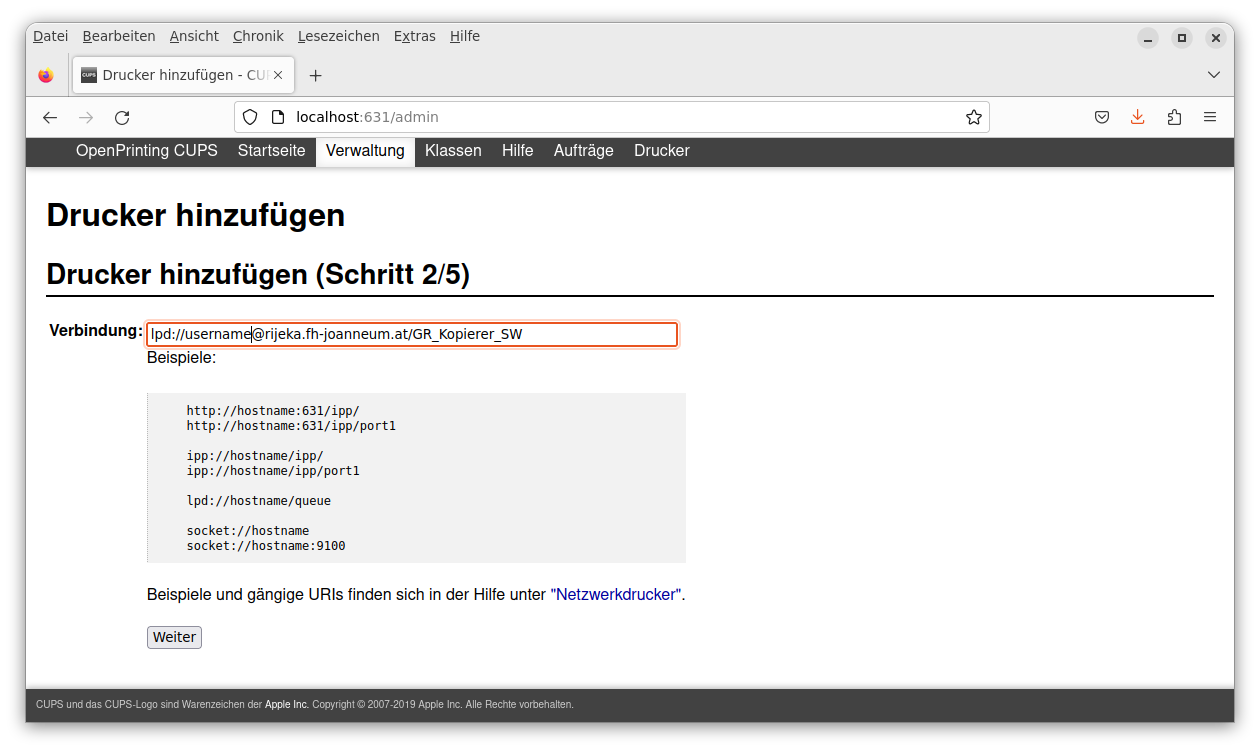

Netzwerkdrucker können in CUPS als Postscript-Drucker mit dem LPD-Protokoll eingerichtet werden - an welchem Druckerserver welcher Drucker existiert, ist in der Dokumentation für MacOS dokumentiert. Statt dem Domain-Suffix technikum.fh-joanneum.local muss möglicherweise fh-joanneum.at verwendet werden, also z.B. rijeka.fh-joanneum.at.

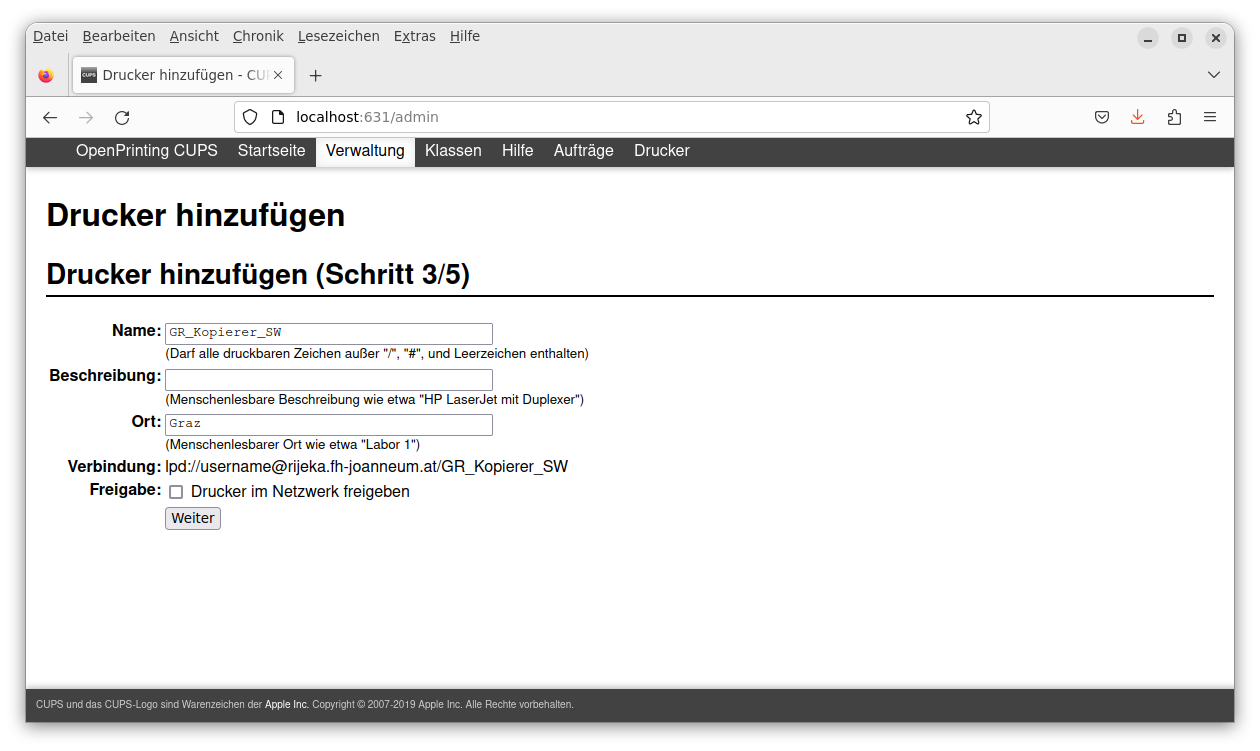

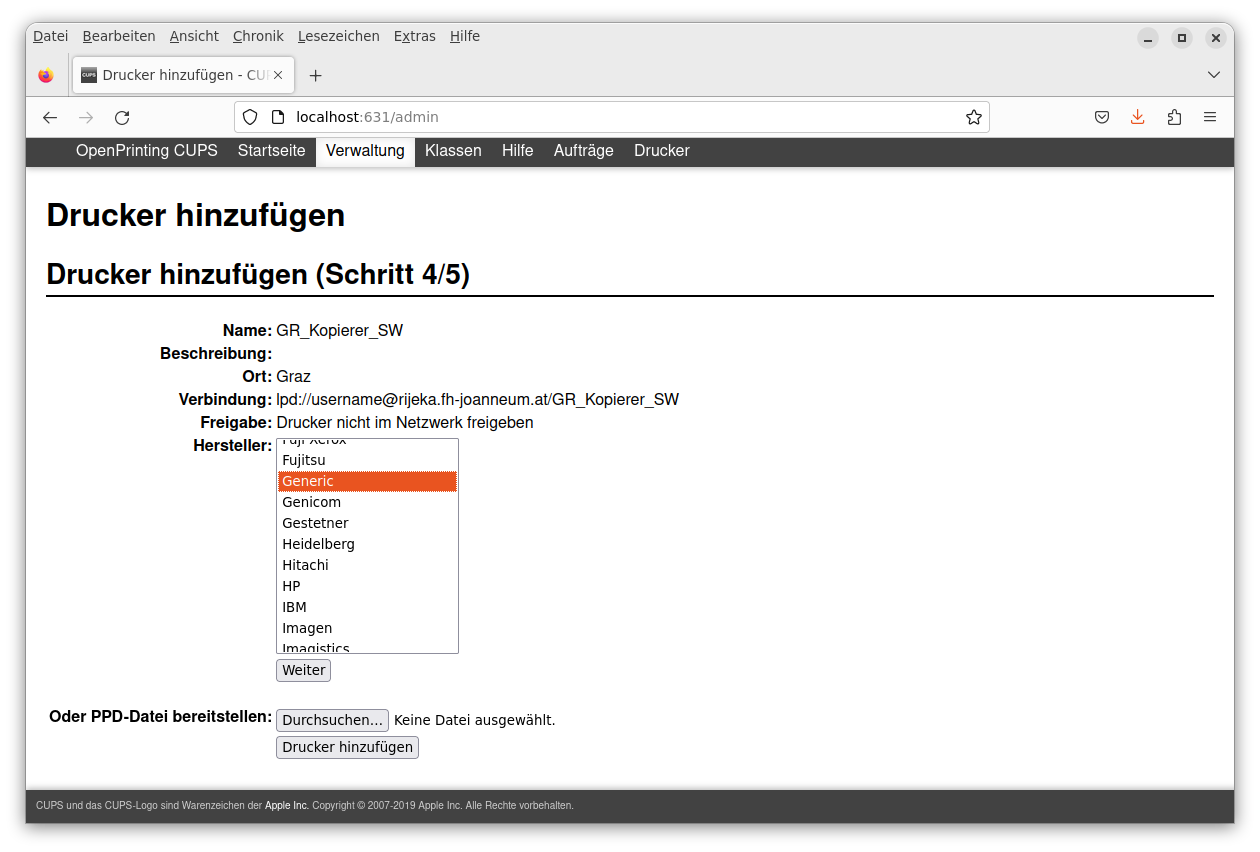

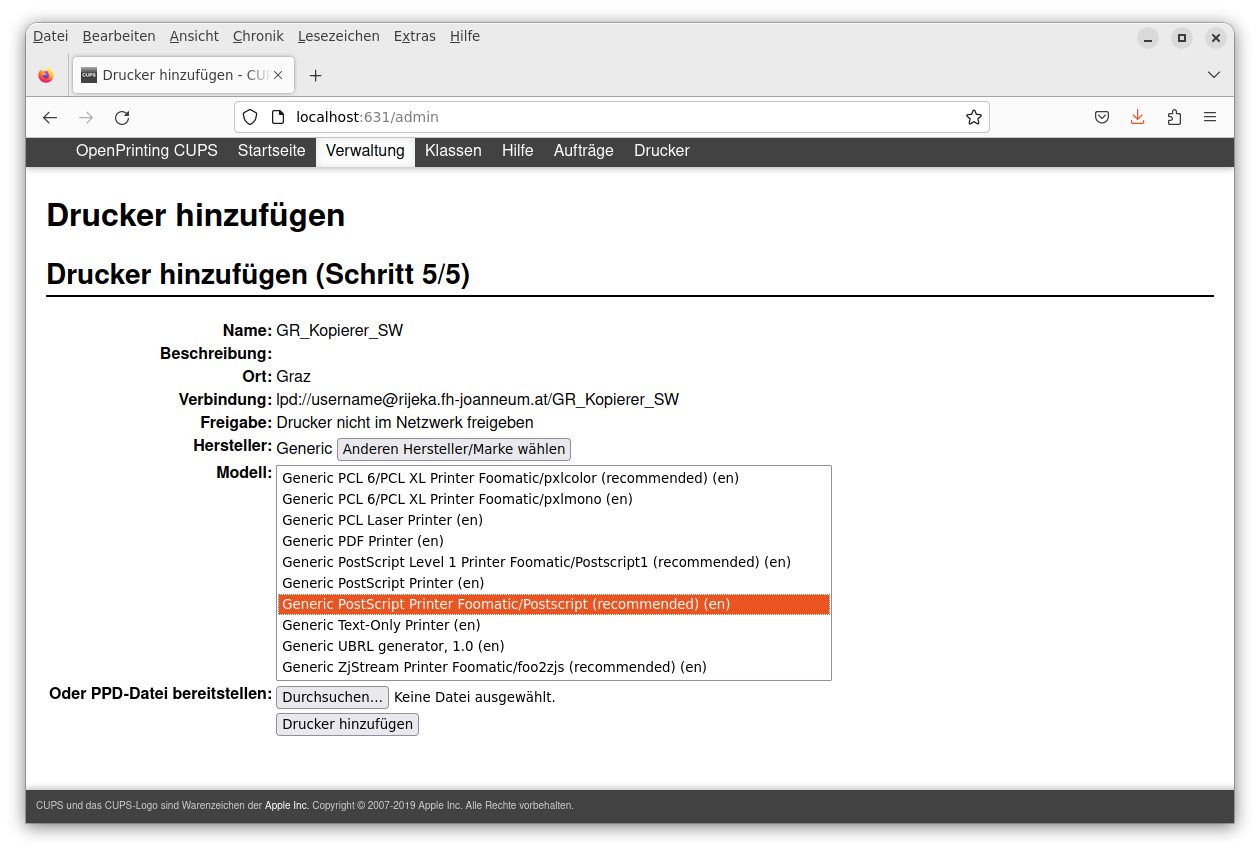

CUPS ist am lokalen Rechner (sofern installiert und aktiviert) unter http://localhost:631 erreichbar. Im Menü “Verwaltung” können neue Drucker eingerichtet werden. Im folgenden sind dann die Schritte zur Einrichtung eines Druckers (hier: GR_Kopierer_SW, Schwarzweiß Drucker/Kopierer in Graz) dokumentiert. Andere Drucker werden analog eingerichtet.

Ein Klick auf “Drucker hinzufügen” schließt die Einrichtung des Druckers ab.

Die verwendete Authentifizierungmethode OAUTH2 (‘Modern Authentication’) schränkt die möglichen Mailclients ziemlich ein. Möglich sind z.B. Mozilla Thunderbird und Alpine (ein Textmode-(Curses)-Programm).

Die Konfiguration ist auf

dokumentiert.

Anmerkung: In regelmässigen Abständen muß man sich neu via Zwei-Faktor-Authentifizierung (SMS, Telefon oder Authenticator App) anmelden, auch wenn Thunderbird nach wie vor läuft. Wenn das nicht funktioniert (da wird zwar ein Fenster geöffnet, das ist aber leer, ist bei mir vorgekommen), hilft es, Thunderbird zu beenden und neu zu starten.

Getestet wurde das mit der aktuellen Version 2.26 (selbstcompiliert), die in Ubuntu 20.04 inkludierte Version scheint da noch Probleme zu haben.

Die Konfiguration ist auf https://alpineapp.email/alpine/alpine-info/misc/SettingXOAUTH2Outlook.html dokumentiert. Statt YourID@outlook.com muss die eigene FH-Mailadresse verwendet werden. Und der Code für das Login auf https://microsoft.com/devicelogin auf dieser Webseite ist für den eigenen Rechner ein anderer, der wird von Alpine angezeigt. Zusätzlich muss noch ein Customized Header mit der eigenen Mailadresse in der Konfiguration gesetzt werden, sonst funktioniert der Mailversand nicht.

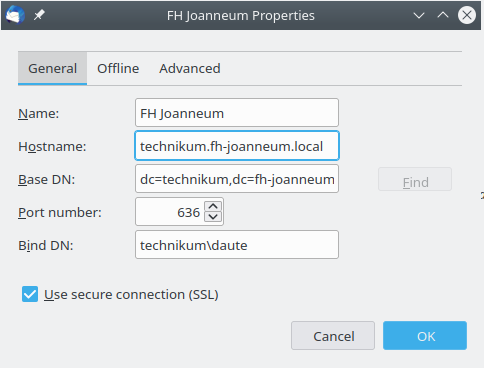

Customized Headers = From: "Vorname Nachname" <vorname.nachname@fh-joanneum.at>Auf das Adressbuch kann in Thunderbird mittels LDAP zugegriffen werden. Unter Bearbeiten → Einstellungen → Verfassen → Adressieren kann man den LDAP-Server hinzufügen. Die folgenden Einstellungen sind notwendig:

Name: (beliebig, z.B. FH Joanneum)

Serveradresse: technikum.fh-joanneum.local

Basis-DN: dc=technikum,dc=fh-joanneum,dc=local

Port Nummer: 636 (Standard bei LDAP via SSL)

Bind-DN: technikum\USERNAME

Verschlüsselte Verbindung verwenden: Ja (ankreuzen)Seit 28.04.2025 geht das nur mehr mit SSL, nicht mehr unverschlüsselt.

Statt technikum.fh-joanneum.local kann (bzw. muss möglicherweise) man auch eine der IP-Adressen verwenden. (Stand 2022-11-22: 10.25.1.6, 10.25.1.7, 10.125.1.1 oder 10.65.1.2), der Rechner könnte Probleme haben, den Namen aufzulösen. Die Top-Level-Domain .local ist eigentlich für einen speziellen Zweck (Multicast DNS) in Verwendung und sollte für interne Netze nicht verwendet werden.

Das Zertifikat des LDAP-Servers ist von einer internen CA signiert. Um dieses nicht manuell akzeptieren zu müssen, kann man die Zertifizierungsstelle in Thunderbird übernehmen. Das Zertifikat dieser CA kann hier heruntergeladen werden.

In Thunderbird kann man dann unter dem Menüpunkt “Edit → Preferences → Privacy und Security” die FH Joanneum Zertifizierungstelle importieren:

Certificates → Manage Certificates → Authorities → Import

(Der Import dieser CA kann auch in Mozilla Firefox notwendig sein, wenn man ‘interne’ Webseiten, deren SSL-Zertifikat noch mit dieser CA signiert wurde, aufrufen will. Der Import funktioniert analog wie bei Mozilla Thunderbird.)

Eventuell kann man dieses Zertifikat auch als ‘Systemzertifikat’ in /usr/local/share/ca-certificates/ ablegen, damit andere Tools, die keinen eigenen Zertifikatsspeicher haben (wget, lwp-request, …), Zertifikate, die von dieser CA signiert sind, als gültig anerkennen).

Um dann eine Adresse zu suchen (Extras → Adressbuch → FH Joanneum (den Namen, den man oben festgelegt hat)), muss man eine VPN-Verbindung aufgebaut haben und auch das FH-Passwort eingeben.

Mailadressen von Mitarbeiter:innen können auch über die Suchfunktion auf der FH-Webseite oder JOANNEUM|online recherchiert werden, Mailadressen von Mitarbeiter:innen und Studierenden können auch in MS-Teams gesucht werden.

ldapsearchMit dem Befehl ldapsearch kann man auch auf der Kommandozeile den LDAP-Server abfragen. Der folgende Befehl sucht z.B. den vollständigen Namen (displayname), die Beschreibung/Abteilung (description), den Ort (l), Telefonnummer und Mailadresse des Users mit dem Namen “GesuchterName”:

LDAPTLS_REQCERT=allow ldapsearch -x -W -b "dc=technikum,dc=fh-joanneum,dc=local" -D 'technikum\USERNAME' -H ldaps://10.25.1.6 "(sn=GesuchterName)" displayname description l telephoneNumber mailUm nach dem Usernamen zu suchen. muss statt (sn=...) (cn=...) (common name) angegeben werden:

LDAPTLS_REQCERT=allow ldapsearch -x -W -b "dc=technikum,dc=fh-joanneum,dc=local" -D 'technikum\USERNAME' -H ldaps://10.25.1.6 "(cn=GesuchterUsername)" displayname description l telephoneNumber mailUSERNAME muß der eigene FH-Username sein, GesuchterName der Name (bzw. GesuchterUsername der Username) der gesuchten Person. Und man wird nach dem (FH)-Windows-Passwort gefragt, das geht natürlich nur für authentifizierte Benutzer:innen. Achtung: LDAPTLS_REQCERT=allow sorgt dafür, dass der Aussteller des Zertifikats nicht geprüft wird, was bei einer selbsterfundenen CA eh nicht sinnvoll ist.

Anmerkung: Das scheint mit der Zwei-Faktor-Authentifizierung und regulären FH-Accounts nicht mehr zu funktionieren, mit speziell dafür von der ZIT angelegten “Serveraccounts” schon…

Dies kann sinnvoll sein, wenn man beispielsweise auf einem Linux-Rechner eine längere Berechnung laufen hat und bei Fertigstellung - skriptgesteuert - informiert werden will. BSD Mailx hat leider nur beschränkte Möglichkeiten, das Programm s-nail (installierbar unter Ubuntu mit apt-get install s-nail) kann auch mit Authentifizierung via Microsoft Server verwendet werden:

echo "Nachrichtenbody (z.B. Berechnung fertig)" | \

s-nail -r "vorname.nachname@fh-joanneum.at" \

-s "Subjectzeile" \

-S smtp="smtp.office365.com:587" \

-S smtp-use-starttls \

-S smtp-auth=login \

-S smtp-auth-user="vorname.nachname@fh-joanneum.at" \

-S smtp-auth-password="Streng-geheimes-Passwort" \

empfaengeradresse@fh-joanneum.at“-r” ist die Absenderadresse (die eigene Mailadresse) an. Am Ende steht die Zieladresse. Und es wird der FH-Mailserver (genauer: der Microsoft-Mailserver) mit Authentifizierung verwendet

Das hat den großen Vorteil, dass die Mail authentifiziert verschickt wird und daher wahrscheinlich nicht als Spam klassifiziert wird.

Bei smtp-auth-user und smtp-auth-password muss klarerweise der eigene Account verwendet werden.

Infos über viele weitere Möglichkeiten und Optionen (z.B. Attachments, CC:, …) findet man in der Manualpage.

Achtung: Da das Passwort dann in einem Skript im Klartext steht, ist darauf zu achten, dass das sonst keiner lesen kann.

Anmerkung: Das scheint mit der Zwei-Faktor-Authentifizierung und regulären FH-Accounts nicht mehr zu funktionieren, mit speziell dafür von der ZIT angelegten “Serveraccounts” schon…

Hier noch ein Beispiel, um mit Perl eine Mail (mit Authentifizierung über den Microsoft-Mailserver) zu versenden:

#!/usr/bin/perl

use strict;

use warnings;

use Net::SMTPS;

use Email::Simple;

my $FROM = 'ABSENDERADRESSE@fh-joanneum.at';

my $TO = 'ZIELADRESSE@fh-joanneum.at'; # oder auch andere Domain

my $message = Email::Simple->create(

header => [

From => 'ABSENDEADRESSE@fh-joanneum.at',

To => 'ZIELADRESSE@fh-joanneum.at',

Subject => 'Mailsubject',

],

body => "Hier kommt der Mailtext\n",

);

my $USERNAME = 'EIGENE-MAILADRESSE@fh-joanneum.at';

my $PASSWORD = 'STRENG-GEHEIMES-PASSWORT';

my $smtps = Net::SMTPS->new("smtp.office365.com", Port => 587, doSSL => 'starttls');

$smtps->auth($USERNAME, $PASSWORD) or die("Could not authenticate.\n");

$smtps->mail($FROM);

$smtps->to($TO);

$smtps->data();

$smtps->datasend($message->as_string());

$smtps->dataend();

$smtps->quit;Für den Remote-Desktop-Zugriff empfehle ich das Programm remmina. (Über das Paketmanagement installierbar). Damit hat man (als Mitarbeiter:in) sowohl Zugriff auf das Remote-Desktop-Service (rds.fh-joanneum.at) als auch auf Windows-Rechner (Arbeitsplatzrechner, EDV-Labor-Rechner).

[Anmerkung: Bei Ubuntu 24.04 kommt eine Fehlermeldung (“This build does not support AAD security, disabling.”). Eine selbstcompilierte Version hat dann funktioniert.]

Wenn die Tastaturbelegung Probleme macht (möglicherweise schon bei der Eingabe von Username/Passwort, wenn da Umlaute, Sonderzeichen, etc. vorkommen), kann man ggf. unter Einstellungen->RDP “Tastaturbelegung des Clients verwenden”/“Use client keyboard mapping” ändern oder ggf. ein Keyboard-Layout fix einstellen.

Bei Mitarbeiter:innen-Windows-Rechnern muss die ZIT die erlaubten Remote-Desktop-Benutzer:innen freischalten.

MS Teams kann mit dem Webbrowser (Chrome/Chromium verwenden) im Web (Adresse: https://teams.microsoft.com/) verwendet werden.

MS Teams ist auch als Progressive Web Application (PWA) installierbar. Wie das geht ist im Video: Installation von Teams als PWA zu sehen (das Video hat keinen Ton).

Infos zu Progressive Web Applications in der Chrome-Hilfe.

teams-for-linux verwendet die offizielle Teams PWA und packt diese als natives Programm unter Verwendung von Electron. Binaries sind verfügbar als AppImage, rpm, deb, snap und tar.gz.

Wenn Teams als “standalone Applikation” installiert wurde, empfiehlt es sich, regelmäßig zu schauen, ob es eine aktuellere Version gibt, und gegebenenfalls upzudaten.

Web-Versionen der MS Office-Anwendungen können unter https://www.office.com (Login mit FH-Mailadresse und Passwort) verwendet werden. Unter Linux können aktuelle Versionen von Firefox und Chrome verwendet werden.

Unter https://aka.ms/cli-m365 gibt es ein umfangreiches Werkzeug, mit dem man via Kommandozeile auf Microsoft 365 / Sharepoint zugreifen kann.

Dieses ist nach Login bei Microsoft 365 unter dem Wolkensymbol zu finden:

Es gibt zusätzlich ein eigenes Clientprogramm für Linux:

TODO: Noch nicht selbst ausprobiert. Wenn notwendig, verwende ich den Webzugriff.

Auch mit dem Programm rclone kann - vergleichbar mit rsync - auf Cloud-speicher (auch MS Onedrive) zugegriffen werden; eine Beschreibung speziell für Microsoft Onedrive ist auf https://rclone.org/onedrive/ zu finden.

Wer unbedingt MS Edge als Browser verwenden will: Diesen gibt es inzwischen auch für Linux (RPM oder DEB-Paket). Downloadbar unter: https://www.microsoft.com/en-us/edge

Das MS-Edge Paket erstellt unter Ubuntu einen Eintrag im Paketmanagement (/etc/apt/sources.list.d/microsoft-edge.list), wodurch MS Edge auch mit apt-get update ; apt-get upgrade aktualisiert werden kann.

Matlab kann auch am (privaten) Linux-Rechner installiert werden. Eine Anleitung dazu existiert unter:

Der Installer scheint einen Bug zu haben, dass er Tastatur/Mauseingaben nicht akzeptiert. Die Installation mit dem XFCE-Windowmanager, wie im Matlab-Forum empfohlen, hat dann funktioniert. (Der Bug ist da für Matlab 2020a dokumentiert, unter 2023b existiert er immer noch…)

Matlab R2023b Update 7 scheint unter Ubuntu 20.04 schnell abzustürzen, mit folgender Fehlermeldung:

Inconsistency detected by ld.so: ../elf/dl-tls.c: 517: _dl_allocate_tls_init: Assertion `listp != NULL' failed!Folgendes hat hier geholfen (Hinweis in einem Matlab-Forum):

sudo apt-get install libcanberra-gtk-module -y

sudo ln -s /usr/lib/x86_64-linux-gnu/gtk-2.0/modules/libcanberra-gtk-module.so /usr/lib/libcanberra-gtk-module.soWenn man Matlab remote verwenden will (ssh -X ...) stürzt das immer noch gern ab. Dabei hilft vielleicht der 3. Tipp von https://de.mathworks.com/support/bugreports/2632298: Solange Matlab noch läuft, den Matlab-Befehl load_sl_glibc_patch eingeben.

Eventuell ist die freie Software GNU Octave eine Alternative.

Oder auch Scilab oder Python (mit Numpy).

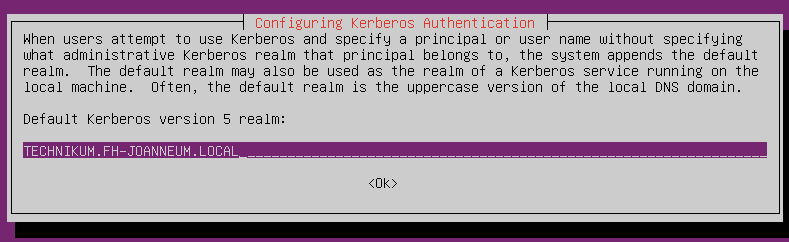

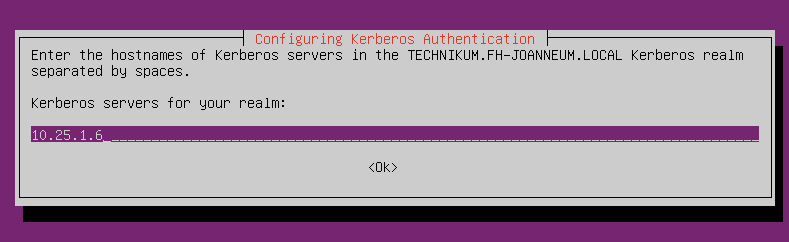

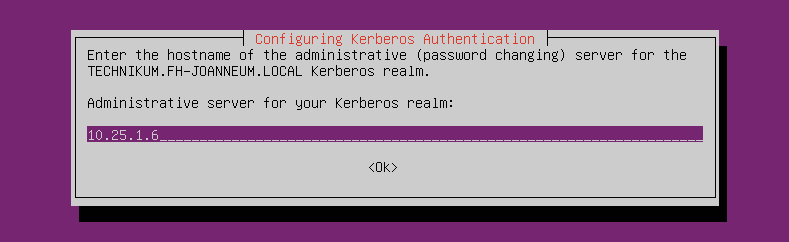

Mittels Kerberos kann man den Active-Directory-Server ‘anzapfen’, damit man unter Linux und Windows (auf einem FH-Linux-Rechner, den man vielleicht selbst installiert hat) dieselben Passworte hat. Dazu einfach mit

apt-get install libpam-krb5

PAM ‘kerberifizieren’ und anschließend - bei der erstmaligen Installation wird man danach gefragt, libpam-krb5 wie folgt konfigurieren: Kerberos realm: TECHNIKUM.FH-JOANNEUM.LOCAL und Server 10.25.1.6

Die User müssen dazu lokal oder z.B. via NIS-Server eingerichtet sein (mit demselben Usernamen wie unter Windows). Damit wird nur die Passwort-Auth über die Windows Server gemacht! (Ein Login ist damit nur für die lokal oder via NIS angelegten User möglich, nicht für alle FH-User.)

Wenn man die User mit einem Unix-Passwort angelegt hat, kann man sich dann damit als auch mit dem Windows-Passwort anmelden. Wenn man das nicht will (das Login soll nur mit dem Windows-Passwort möglich sein), kann man das gehashte Passwort aus der /etc/shadow bzw. dem NIS-Server rauslöschen und durch einen "*" ersetzen.

Weitere Möglichkeiten wäre das Beziehen der Userinformationen via LDAP und das automatische Anlegen der Homedirectories mit pam_mkhomedir. Dies beides noch nicht getestet/dokumentiert.

Ebenso komplett ungetestet: Man kann mit SSSD auch Linux-Rechner komplett in eine AD-Domäne einbinden. Dazu benötigt man dann aber Admin-Rechte am Active-Directory-Server, was wohl nur ZIT-Mitarbeiter:innen haben, reguläre Mitarbeiter:innen (wie ich) oder Student:innen sicher nicht. Kann ich daher nicht probieren.